皆大好きジョンさんとあそぼう。後編です。

↓前編

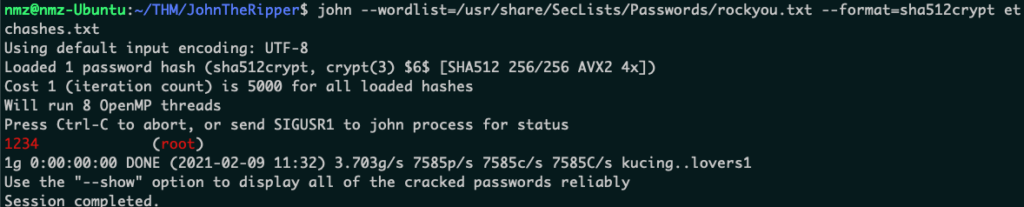

Task 6 Cracking /etc/shadow Hashes

What is the root password?

辞書にさえ載ってればなんとかなる

john --wordlist=/usr/share/SecLists/Passwords/rockyou.txt --format=sha512crypt etchashes.txtTask 7 Single Crack Mode

ジョンさんのシングルクラックモードの説明。

ユーザー名を元にいい感じにパスワードを推測してくれるらしい。ユーザー名に似たパスワードが設定されてそうな気がするときにつかうのかな…そんなことある?エスパーなの?使いどころがわからん。

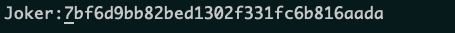

ダウンロードしてきたハッシュのファイルを編集して、頭にユーザー名 Joker をつける。

シングルモードで実行。ハッシュはMD5。

john --single --format=raw-md5 hash7.txt

Task 8 Custom Rules

カスタムルールの話。

https://www.openwall.com/john/doc/RULES.shtml

ぜんぜん使いこなせる自信がないぜ…

What do custom rules allow us to exploit?

Password complexity predictability

What rule would we use to add all capital letters to the end of the word?

マニュアル読んだり解説サイトを読んだりした

cAz"[A-Z]"

参考にさせていただいた

What flag would we use to call a custom rule called “THMRules”

--rule=THMRules

Task 9 Cracking Password Protected Zip Files

zipファイルのクラックの話。

流石に何度かやったことあるからここは楽勝でしょ〜♪と思っていたら、手順通りやってもjohnさんに

No password hashes loaded (see FAQ)

と言われて詰まってしまった。どうやら最近環境を新しくしたので何かが変わってしまったようです…なんかうっすら挙動がおかしいと思ってたんだよな…。

調べたら同じ現象の人を発見

https://security.stackexchange.com/questions/109211/john-the-ripper-is-not-identifying-hashes

ここ↓から john-1.7.9-jumbo-5-Linux-x86-64.tar.gz をダウンロードして解凍して、zip2johnを使うところからやり直したらうまくいきました。(Ubuntu 18.04.5 LTSで確認)

https://download.openwall.net/pub/projects/john/contrib/linux/historical/

What is the password for the secure.zip file?

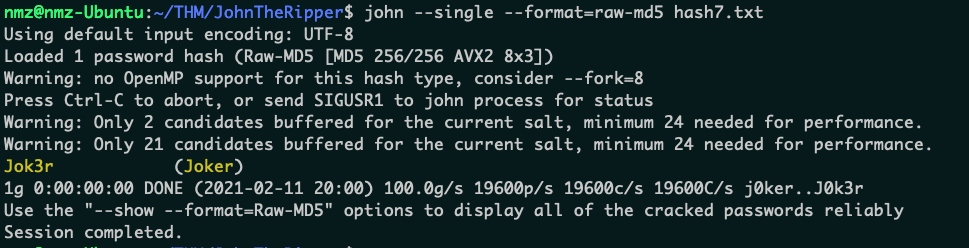

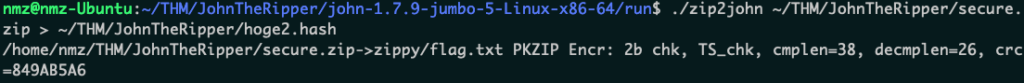

解凍後のrunファイルに入っているzip2johnを直接叩くとよい

./zip2john ~/THM/JohnTheRipper/secure.zip > ~/THM/JohnTheRipper/hoge2.hash

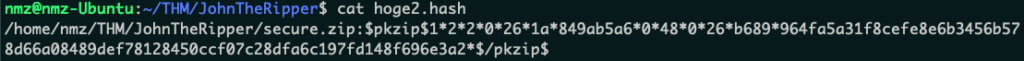

ちなみにハッシュファイルの中身はこんな感じだった

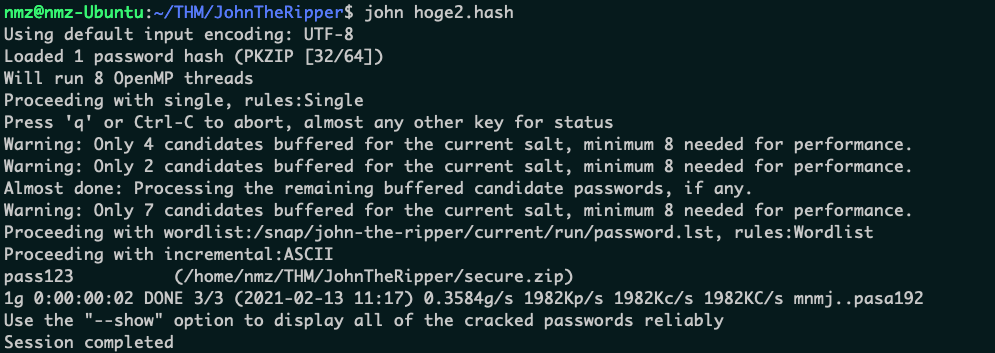

うっかりwordlist指定するの忘れたけどデフォルトで解けました

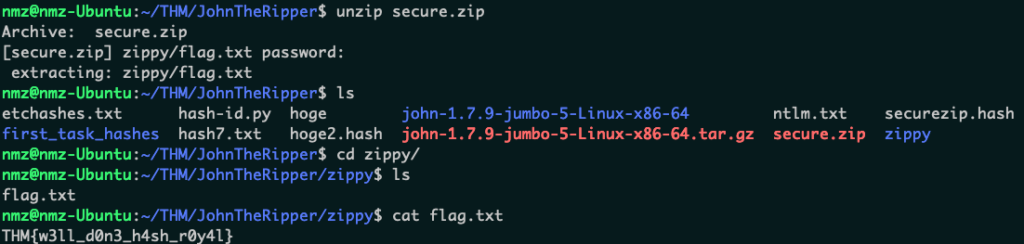

What is the contents of the flag inside the zip file?

まだなにかあるのかと身構えたけど普通に解凍するだけだった。ふー。

Task 10 Cracking Password Protected RAR Archives

Zipの次はRARのクラック。

Johnでwordlistをオプションで設定するとき、絶対ファイルあるのにたまに

No such file or directory

ってエラー出ることない?私だけ??辞書ファイルが遠くにあると発生しがちな気がするけどよくわからない。パスを間違えてるんだとは思うので近くに持ってくると大抵解決します。

zip2johnと同様にrar2johnを直接叩く。

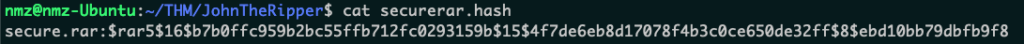

ちなみにハッシュはこんな感じ

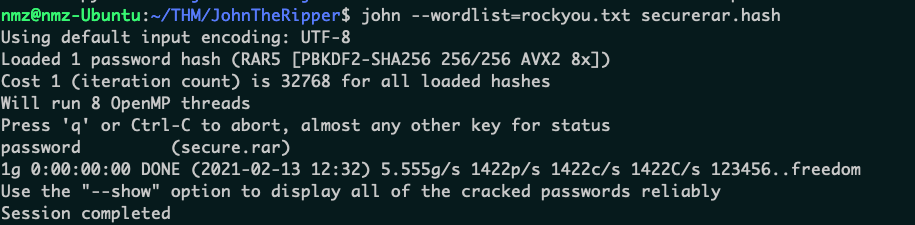

rockyouファイル使わなくても良いのでは

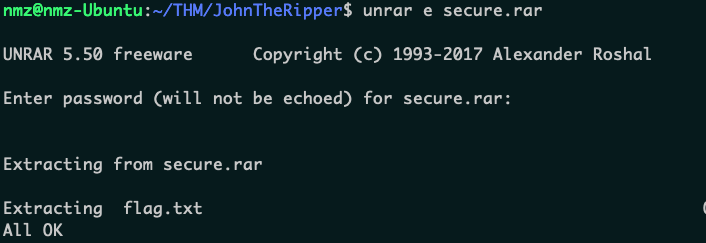

What is the contents of the flag inside the zip file?

unrarコマンドってあんまり使わないからすぐ使い方忘れる

unzipみたいにディレクトリができないのでどこいった?ってなる

Task 11 Cracking SSH Keys with John

いよいよ来たか…感がある。SSHキーのクラック。

でも手順は一緒、johnが解釈できるハッシュに変換⇒johnで解析の流れ。

何度も繰り返しているとぶっちゃけ飽きるけどベストキッドみたいなものだ…と思って耐える(多分このネタが通じる人はおっさん)

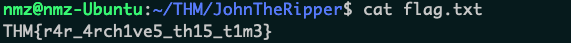

ハッシュ化前のファイル

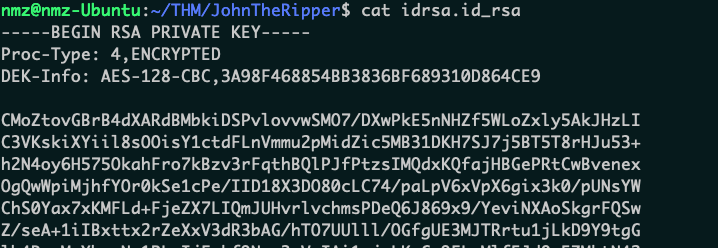

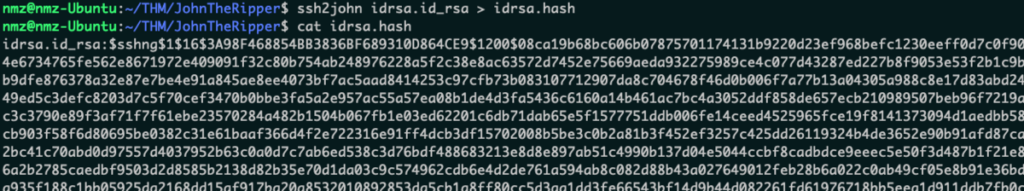

ハッシュ化して中身確認してみる

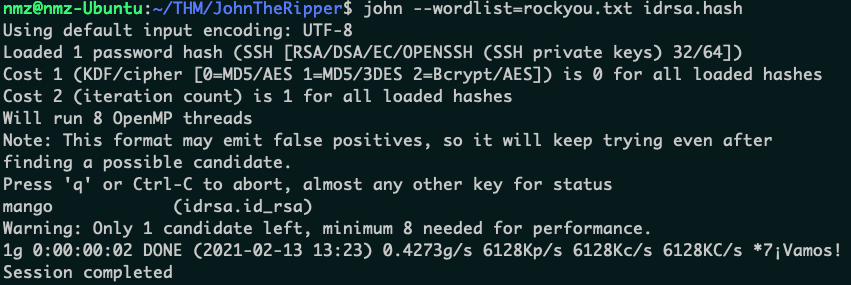

johnさんで辞書使って解析するとすぐ結果が出てくる。ちなみにこういうハッシュ化したものを元に戻す行為って何ていうの?復号っていったら嘘になるよね?デハッシュ??

Task 12 Further Reading

No answer needed

以上!なんだか自分の環境のせいで変なところで詰まって時間がかかってしまった。

日頃から整えておくのは大事だ〜