みんな大好きOWASPルームの続き

前の記事

Task 12 [Severity 4] XML External Entity

No answer needed

XXE攻撃の説明。

XMLを外部から受け取るページは、外部実態参照の形でWEBサーバ内部のファイルなどを不正に取り込られてしまうことがある。DoS攻撃とか他のこともできる。

XXE攻撃には in-band と out-of-band (OOB-XXE)がある。

Task 13 [Severity 4 XML External Entity – eXtensible Markup Language

XMLとはなんぞや?みたいな話。

そういや私10年以上まえにXMLマスターという資格をとったことがあるんですよ、びっくりするほど意味がなかったけど、ここで少しだけ役に立った。

Full form of XML

eXtensible Markup Language

Is it compulsory to have XML prolog in XML documents?

No

Can we validate XML documents against a schema?

Yes

How can we specify XML version and encoding in XML document?

XML Prolog

Task 14 [Severity 4] XML External Entity – DTD

XMLのDTDとは何か?という話。前フリが丁寧(長い)

DTDはDocumentTypeDefinitionの略です。DTDはXML文書の構造を定義するために書くやつです。

参考にさせていただいた

How do you define a new ELEMENT?

!ELEMENT

How do you define a ROOT element?

!DOCTYPE

How do you define a new ENTITY?

!ENTITY

Task 15 [Severity 4] XML External Entity – XXE Payload

Try the payload mentioned in description on the website.

No answer needed

ためしてみよう!的な話。

<?xml version="1.0"?>

<!DOCTYPE root [<!ENTITY read SYSTEM 'file:///etc/passwd'>]>

<root>&read;</root>

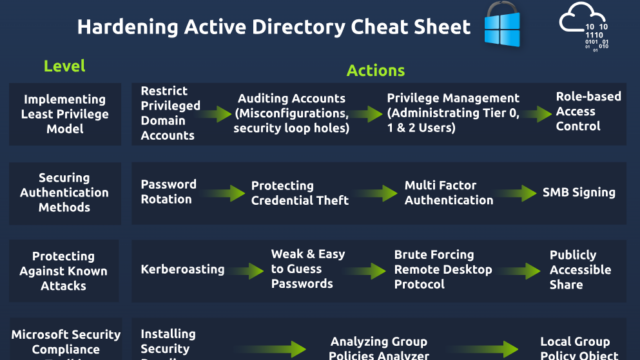

今後参考になりそうなチートシートをみつけたので貼っておく

github.com

Using PensiveNotes

After downloading and compiling PensiveNotes, log in using the default credentials pensive:PensiveNotes

Make sure you change this password immediately!

ログインできた。初期パスワードは変えましょう。

thm{4b9513968fd564a87b28aa1f9d672e17}

Task 20 [Severity 7] Cross-site Scripting

XSSの話。XSS脆弱性は好きだなあ(成果がわかりやすいから)

XSSの攻撃用スクリプトがどこにあるかによって、反射型・持続型がある。あとDOMベースっていうのもある。

詳しいことは徳丸本とか読むのがよさそう。

便利サイトのご紹介

Deploy the VM

No answer needed

Navigate to http://MACHINE_IP/ in your browser and click on the “Reflected XSS” tab on the navbar; craft a reflected XSS payload that will cause a popup saying “Hello”.

「Hello」と表示するXSSを実行する

まあ多分いろんなやり方があるんだろうけど

<script>javascript:alert(’Hello’);</script>

こういうときに便利なページ

On the same reflective page, craft a reflected XSS payload that will cause a popup with your machines IP address.

自分のパソコンのIPアドレス???と誤読して混乱したけど、ヒントを見たらデプロイしたマシンのホスト名で良いらしかった。英語難しい。

<script>javascript:alert(window.location.hostname);</script>

次はStored XSSの画面へいってアカウントを作成する

Then add a comment and see if you can insert some of your own HTML.

HTMLが使えるかの確認。こういうときはなんとなく <hr> タグを使ってしまう(短くて楽だから)

<hr>

On the same page, create an alert popup box appear on the page with your document cookies.

やることは今までと一緒。ベスト・キッドと思って繰り返す。

<script>alert(document.cookie);</script>

Change “XSS Playground” to “I am a hacker” by adding a comment and using Javascript.

XSS Playgroundって何かとおもったらサイト名だった(ちゃんと見て)

サイト名のところのID名を調べる

thm-title だということがわかる。

というわけでこう

<script>document.querySelector('#thm-title').textContent = 'I am a hacker'</script>

こちらを参考にさせていただいた

タスク20まで終わったのでまた切ります。もう少しだけ続くんじゃ!